티스토리 뷰

https://infosec-noh.tistory.com/4

디스크 이미징

디스크 이미지는 기록 미디어 안에 있는 내용이 저장된 파일을 가리킨다. 디스크 이미징이란, 디스크를 파일의 형태로 가져오는 것을 말한다. 디스크를 분석하기 위해서는 파일의 형태로 존재

infosec-noh.tistory.com

이전글을 먼저 보시는 것을 추천합니다.

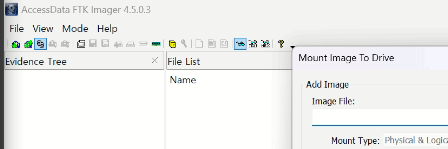

준비물 : FTK Imger, HxD, 이미징 파일(확장자 E01 파일)

[디스크 마운트]

디스크 마운트란, 이미징된 파일을 내 컴퓨터에 등록시키는 것이다. 디스크 이미지를 다시 드라이브처럼 내 컴퓨터에 등록하여 D, E, F... 드라이브 등이 새로 생성된다.

[메모리 덤프]

메모리 덤프란, 메모리의 특정 시점 상태를 파일로 만들어 저장하는 것이다. 주로 켜져있는 컴퓨터를 수사할 때 사용한다.

디스크 마운트부터 진행해보겠다.

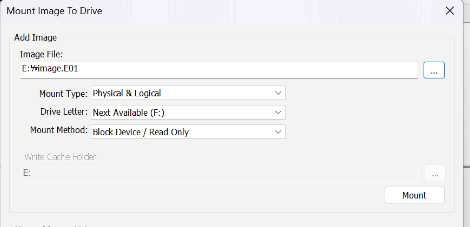

지난번에 만들었던 image 파일을 가져옥 mount를 진행한다.

나는 파일이 좀 크기 때문에 mount까지 시간이 좀 걸린다.

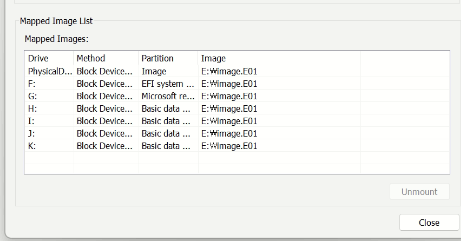

그럼 mount 한 것을 볼 수 있다. 아직은 무엇이 달라졌는지 체감이 안온다. 확인해보자

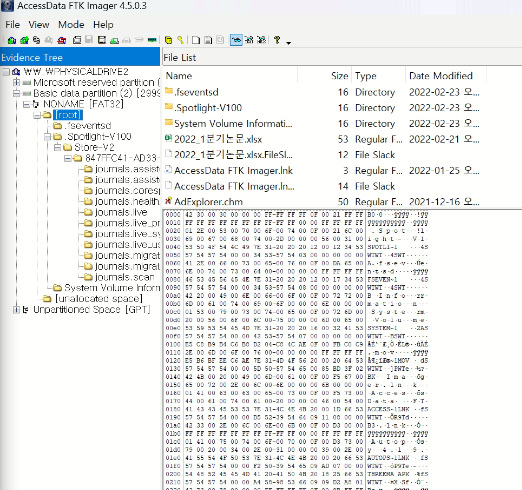

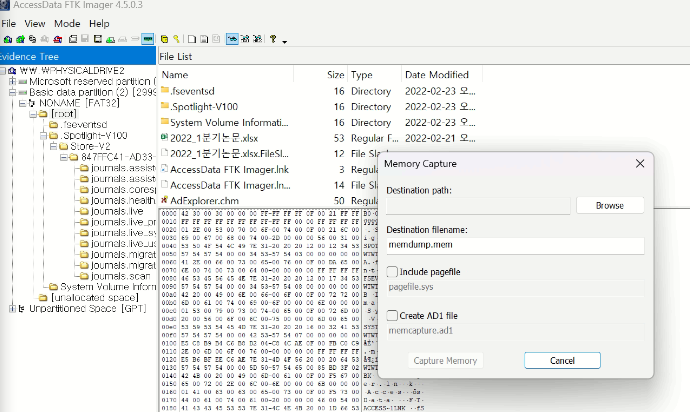

좌측 상단 edd evidence item을 클릭 후 Physical Drive를 선택 후 확인하면 아래 화면처럼 뜰 것이다.

모두가 아래처럼 뜨는건 아니지만 비슷 할 것이다.

한번 여기서 DRIVE4를 evidence item에 추가해보자.

evidence item이란 마운트된 드라이브를 FTK 이미저에서 증거 아이템으로 추가하겠다라는 말이다.

근데! 여기서 문제가 생겼다! 마운트 한것들이 잘 안보인다...

그래서 새로운 .E01 파일을 만들었다.

이 파일을 받고싶으면 댓글로 이메일 알려주시면 보내드릴게요...

파일을 다운 받고 똑같이 마운트 해주시면 됩니다!

위 사진에서 31GB인것을 선택하면 된다.

이제 마운트 하는 방법까지 알았으니

이제 덤프를 해보겠다.

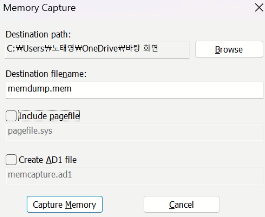

우측 상단에 capture memory를 클릭한다.

Destination paty는 대충 바탕화면으로 지정해주고 아랫것들은 아직은 사용하지 않겠다.

바탕화면에 memdump.mem이라는 파일이 생겼다.

이 파일을 HxD 프로그램을 통해 실행시켜보자.

하지만 대부분 쓰레기 값이 많아 원하는 정보를 바로 확인하긴 어렵다.

'Digital Forensics > DISK Forensic' 카테고리의 다른 글

| 악성코드 감염 MBR 복구 (0) | 2024.06.26 |

|---|---|

| 다중 파티션 이해 (0) | 2024.06.26 |

| FAT32 파티션 복구 (0) | 2024.06.21 |

| 파일 삭제 복구 (0) | 2024.02.17 |

| 디스크 이미징 (0) | 2024.02.17 |